Applications Manager in een Zero Trust-strategie

Zero Trust is een veelgebruikte term in cybersecurity, maar wat houdt het precies in? En hoe pas je het toe in jouw organisatie? In deze blog leggen we uit wat Zero Trust is, welke voordelen het biedt en hoe je ermee kunt starten.

Wat is Zero Trust?

Zero Trust is een beveiligingsprincipe dat in 2010 werd geïntroduceerd door John Kindervag. Het uitgangspunt is eenvoudig: “Never trust, always verify.” Waar traditionele beveiligingsmodellen vertrouwen op een ‘veilig intern netwerk’, gaat Zero Trust uit van constante controle en segmentatie, ongeacht de locatie van gebruiker of apparaat.

In plaats van één harde beveiligingsschil rond je netwerk (zoals bij het kokosnoot- of eierschaalmodel), draait Zero Trust om het opdelen van je infrastructuur in kleinere, streng beveiligde zones – zogeheten implied trust zones. Gebruikers of systemen krijgen alleen toegang tot zo’n zone als ze voldoen aan specifieke authenticatie- en autorisatie-eisen.

De drie kernprincipes van Zero Trust

1. Sterke authenticatie en autorisatie

Toegang wordt uitsluitend verleend op basis van gecontroleerde identiteit en vooraf gedefinieerde beleidsregels. Multi-factor authenticatie is hierbij essentieel. Ook apparaatmonitoring speelt een rol: onbekende of niet-goedgekeurde apparaten moeten actief worden opgespoord en geweerd. Toegang wordt verleend op basis van het need-to-know-principe – alleen wat nodig is voor het werk, niets meer.

2. Netwerksegmentatie

Zero Trust pleit voor het opdelen van je netwerk in kleine, logisch georganiseerde zones met eigen beveiligingseisen. Hoe kleiner de zone, hoe eenvoudiger je controle houdt. Denk aan microservices of containeromgevingen in plaats van brede netwerksegmenten. Elke zone kent zijn eigen toegangsbeleid, gebaseerd op de functie of data die erin zit.

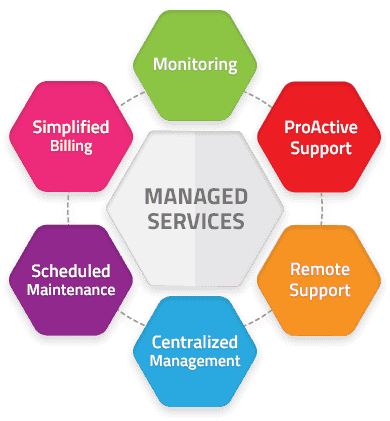

3. Monitoring en detectie

Continu inzicht is cruciaal. Door uitgebreide logging en monitoring kunnen afwijkingen snel worden gesignaleerd – zoals een gebruiker die buiten zijn rol probeert te opereren of een verdachte inlogpoging. Dit geldt ook voor verkeer dat via VPN’s loopt. Monitoring op segmentniveau is daarom een kernonderdeel van Zero Trust.

Wat levert Zero Trust op?

Organisaties passen Zero Trust toe om meer grip te krijgen op hun IT-omgeving, zeker nu thuiswerken en BYOD (Bring Your Own Device) steeds gangbaarder zijn. Door segmentatie en toegangscontrole wordt de impact van aanvallen – zoals ransomware – sterk beperkt. In tegenstelling tot traditionele modellen, zijn er bij Zero Trust meer obstakels voor aanvallers die eenmaal binnen zijn geraakt.

Hoe begin je met Zero Trust?

Er bestaan verschillende raamwerken en stappenplannen om te starten, onder meer van NIS2 en NCSC-UK. Belangrijk is om eerst een risicoanalyse uit te voeren: wat zijn de kritieke onderdelen in je organisatie en welke data of systemen vragen om extra bescherming?

Start klein, bijvoorbeeld met een pilot op een afgebakende afdeling of applicatie. Snelle successen (quick wins) helpen om draagvlak te creëren en de toegevoegde waarde van Zero Trust zichtbaar te maken.

Een tool als ManageEngine Applications Manager kan een belangrijke ondersteunende rol spelen binnen een Zero Trust-aanpak, met name op het gebied van monitoring en detectie. De oplossing biedt real-time inzicht in de prestaties en beschikbaarheid van applicaties, servers en infrastructuurcomponenten, zowel on-premises als in de cloud. Door afwijkend gedrag vroegtijdig te signaleren – zoals onverwachte pieken, latency of ongeautoriseerde toegang tot applicaties – helpt Applications Manager om mogelijke dreigingen binnen segmenten snel op te sporen. Zo ondersteunt het platform organisaties bij het implementeren van fijnmazige controle en continue evaluatie van gebruikersgedrag en systeemstatus, zoals voorgeschreven door het Zero Trust-principe “always verify”.

Meld je aan voor onze nieuwsbrief

Blijf op de hoogte van onze laatste producten en aanbiedingen door je aan te melden voor onze nieuwsbrief

Meld je aan voor onze nieuwsbrief

Blijf op de hoogte van onze laatste producten en aanbiedingen door je aan te melden voor onze nieuwsbrief